Norveški nadzorni organ izdelal odlične napotke za vgrajeno in privzeto varstvo osebnih podatkov

Kako učinkovito izvajati vgrajeno in privzeto varstvo podatkov

Norveški nadzorni organ je že leta 2017 izdal smernice privzeti in vgrajeni zasebnosti. Še danes so “zlati standard” za vse upravljavce in tudi za nadzornika, ko preverja skladnost z GDPR.

O smernicah

Te smernice so primarno namenjene razvijalcem, arhitektom programske opreme, vodjem projektov, preizkuševalcem, DPO-jem in svetovalcem za varnost. Vsi, ki razvijajo in prispevajo k razvoju programske opreme, ki vsebuje ali obdeluje osebne podatke, se morajo zavedati odgovornosti, ki jo imajo pri gradnji informacijskih sistemov.

Te smernice so primarno namenjene razvijalcem, arhitektom programske opreme, vodjem projektov, preizkuševalcem, DPO-jem in svetovalcem za varnost. Vsi, ki razvijajo in prispevajo k razvoju programske opreme, ki vsebuje ali obdeluje osebne podatke, se morajo zavedati odgovornosti, ki jo imajo pri gradnji informacijskih sistemov.

Razvoj programske opreme se začne z idejo o ustvarjanju izdelka, ki bo pomagal poenostaviti ali izboljšati kakovost določenega postopka ali naloge. Postaviti je potrebno funkcionalne zahteve, kako naj programska oprema reši nalogo.

Ozadje

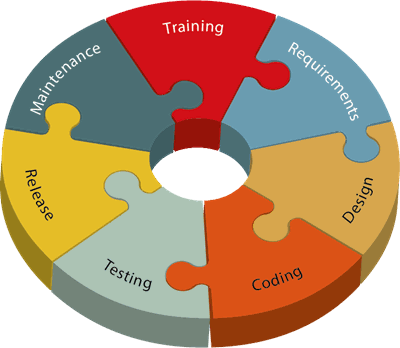

Razvoj programske opreme mora slediti metodologiji s ključnimi dejavnostmi, da se zagotovi kakovosten končni izdelek. Obstaja nekaj tehnične literature, ki se osredotoča na vgrajeno varnost (Security by Design) kot del razvoja programske opreme. Manj pa je na voljo informacij, kako implementirati dobro privzeto in vgrajeno zaščito podatkov kot del razvoja programske opreme. Za pripravo tega priročnika je norveški nadzorni organ uporabil Microsoftov razvojni cikel varnosti (SDL), varni razvoj programske opreme LifeCycle (S-SDLC) in smernice ENISA; Privzeta in vgrajena zasebnost in varstvo podatkov - od politike do inženiringa, in raziskal, kako vključiti načela varstva podatkov, pravice posameznika in zahteve GDPR v vsak korak postopka.

1. Usposabljanje: zagotovite, da vsi razumejo potrebo in tveganja, povezana z varstvom in varnostjo podatkov,

2. Zahteve: ukrepi, potrebni za zagotovitev varnosti podatkov, stopnje tolerance in potreba po oceni varnostnih tveganj in posledic varstva podatkov (DPIA).

3. Oblikovanje. Prepričajte se, da se zahteve za varnost in varstvo podatkov odražajo v načrtu, in opredelite zahteve glede načrtovanja. Zahteve za oblikovanje naj bodo:

a) Podatkovno usmerjene: upoštevati je treba načelo minimizacije, kako “skriti”, ločevati in kdaj združevati zbirke podatkov,

b) Procesno usmerjene: posebno pozornost je potrebno posvetiti obveščanju, nadzoru, uveljavljanju, dokazovanju.

4. Kodiranje: razvijalcem omogočite pisanje varne kode z izvajanjem zahtev za varstvo in varnost podatkov: uporabite le odobrena orodja / ogrodja, onemogočite nevarne funkcije / module, redno izvajajte statično analizo kode in pregled kode.

5. Testiranje: preizkuševalci naj preverijo, ali so bile zahteve za varnost in varstvo podatkov opredeljene v točkah 2 in 3, in preverijo, ali so zahteve izpolnjene.

6. Zagon produkta. Izdelati je treba načrt za odzivanje na incidente in izvesti popoln varnostni pregled programske opreme.

7. Vzdrževanje. Izvajanje načrta za odzivanje na incidente, kršitve varnosti podatkov, napake in napade ter biti stalno sposoben izvajati posodobitve, napisati smernice in informacije uporabnikom in tistim, ki jih programska oprema zadeva.

Vir: Norveški nadzorni organ za varstvo podatkov (celotne smernice v angleškem jeziku)

Foto: Norveški DPA